小论坛文章介绍:http://www.qingxinzui.com/?p=1162

拿去安全检测了下,发现不安全的还蛮多的.

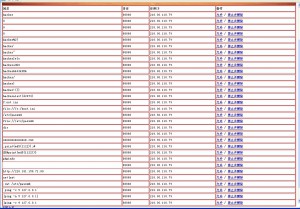

具体看图.

[高危]跨站脚本攻击漏洞::

[高危]SQL注入漏洞(盲注)1::2::

[警告]页面异常导致本地路径泄漏1::2::3::

[轻微]SQL注入漏洞1::2::

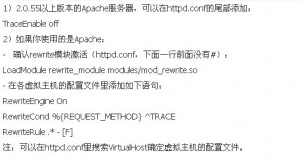

[轻微]发现服务器启用了TRACE Method

这个就是比较简单的了.也是比较容易见的.

至于前面的,都是对POST的数据未进行过滤的关系,由于作者都是自编自写,疏忽造成.

方法思路其实也很简单,

新建个php文件,包含在有表单的地方,在这文件里对所有POST和GET的数据进行判断过滤.

我们看看论坛放线上服务器的效果吧.

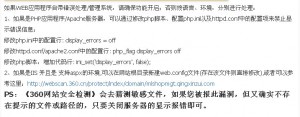

[警告]页面异常导致本地路径泄漏

如果是PHP应用程序/Apache服务器,可以通过修改php脚本、配置php.ini以及httpd.conf中的配置项来禁止显示错误信息:

修改php.ini中的配置行: display_errors = off

修改httpd.conf/apache2.conf中的配置行: php_flag display_errors off

修改php脚本,增加代码行: ini_set(‘display_errors’, false);[高危]跨站脚本攻击漏洞

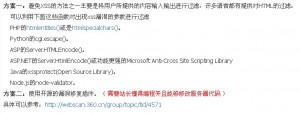

避免XSS的方法之一主要是将用户所提供的内容输入输出进行过滤,许多语言都有提供对HTML的过滤:

可以利用下面这些函数对出现xss漏洞的参数进行过滤

PHP的htmlentities()或是htmlspecialchars()。

如果是PHP应用程序/Apache服务器,可以通过修改php脚本、配置php.ini以及httpd.conf中的配置项来禁止显示错误信息:

修改php.ini中的配置行: display_errors = off

修改httpd.conf/apache2.conf中的配置行: php_flag display_errors off

修改php脚本,增加代码行: ini_set(‘display_errors’, false);[高危]跨站脚本攻击漏洞

避免XSS的方法之一主要是将用户所提供的内容输入输出进行过滤,许多语言都有提供对HTML的过滤:

可以利用下面这些函数对出现xss漏洞的参数进行过滤

PHP的htmlentities()或是htmlspecialchars()。

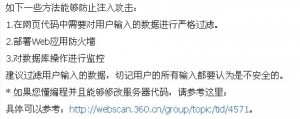

[高危]SQL注入漏洞(盲注)

1.在网页代码中需要对用户输入的数据进行严格过滤。

2.部署Web应用防火墙

3.对数据库操作进行监控

建议过滤用户输入的数据,切记用户的所有输入都要认为是不安全的。

[轻微]SQL注入漏洞

如下一些方法能够防止注入攻击:

1.在网页代码中需要对用户输入的数据进行严格过滤。

2.部署Web应用防火墙

3.对数据库操作进行监控

作者这几天抽个时间,写个字符过滤吧.到时一并附上.

关于作者